Цитата Эдварда Сноудена

Базовые инструменты для кибератаки заключаются в том, чтобы определить уязвимость в системе, к которой вы хотите получить доступ или которую вы хотите разрушить, или вы хотите отвергнуть, уничтожить или ухудшить, а затем использовать ее, что означает отправку кодов. , каким-то образом доставить код в эту систему и доставить этот код к этой уязвимости, к этой щели в их стене, втиснуть его туда, а затем заставить его выполниться.

Связанные цитаты

Код хочет быть простым... Мне пришлось отказаться от идеи, что у меня есть идеальное видение системы, которому система должна соответствовать. Вместо этого мне пришлось смириться с тем, что я был лишь средством выражения системой стремления к простоте. Мое видение могло определить начальное направление, а мое внимание к желаниям кода могло повлиять на то, насколько быстро и насколько хорошо система приняла желаемую форму, но система управляется мной гораздо больше, чем я управляю системой.

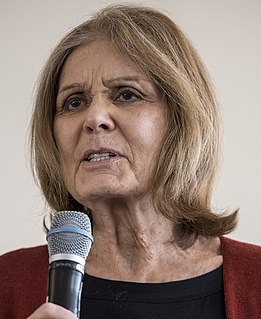

Я думаю, что если мы хотим вылечить рак, мы должны научить девочек программировать. Если мы хотим что-то сделать с изменением климата, мы должны научить девочек программировать. Если мы хотим решить проблему бездомности в нашем городе и в нашей стране, научите девочек программировать. Они создатели изменений.

Я не называю себя «независимым режиссером». Либо концепция работает в студийной системе, либо нет. Если да, то вы должны попытаться получить бюджет студии, чтобы вы могли использовать все инструменты, которые у них есть, чтобы получить то, что вы хотите. Если это не так, то вы ищете в другом месте, или сделать его самостоятельно.

Мир безопасности должен занять более активный подход. Многие компании узнают, что эксплойт существует, и они все равно выпустят программное обеспечение, а позже исправление. Такие вещи нужно прекратить. Должно быть какое-то агентство, которое проверяет код перед его выпуском, может быть, система оценивания кода.

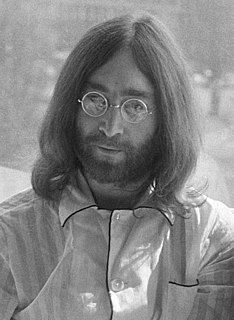

Тексты песен стоят сегодня (1980). Они все еще мое отношение к политике. Я хочу увидеть план. Я хочу знать, что ты собираешься делать после того, как все это разрушишь. Я имею в виду, мы не можем использовать некоторые из них? Какой смысл бомбить Уолл-Стрит? Хочешь изменить систему - меняй систему. Нехорошо стрелять в людей.

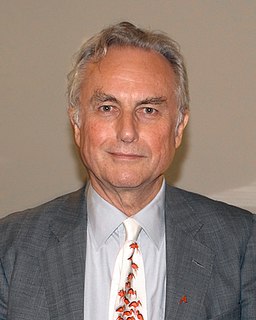

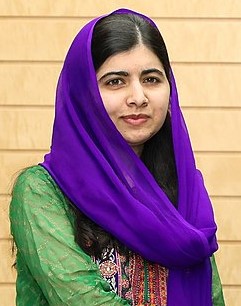

Месть пытается решить проблему уязвимости. Если я наношу ответный удар, я переношу уязвимость с себя на другого. И все же, нанося ответный удар, я создаю мир, в котором моя уязвимость к травме увеличивается за счет вероятности еще одного удара. Так что кажется, что я избавляюсь от своей уязвимости и вместо этого нахожу ее с другим, но на самом деле я усиливаю уязвимость каждого и увеличиваю вероятность насилия, которое происходит между нами.

Есть тонкая причина, по которой программисты всегда хотят выбросить код и начать сначала. Причина в том, что они считают старый код беспорядочным. [...] Причина, по которой они считают старый код беспорядком, заключается в главном, фундаментальном законе программирования: код труднее читать, чем писать.

Когда я начал разработку системы GNU, я прямо сказал, что цель разработки этой системы состоит в том, чтобы мы могли использовать наши компьютеры и иметь свободу, поэтому, если вместо этого вы используете какую-то другую свободную систему, но у вас есть свобода, то это успех. Это не популярность для нашего кода, а успех для нашей цели.